服务器ip地址白名单(服务器设置访问ip白名单)

- 服务器

- 2022-12-19 02:23:31

- 19

本篇文章给大家谈谈服务器ip地址白名单,以及服务器设置访问ip白名单对应的知识点,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:

- 1、个推消息推送设置“IP白名单”有什么作用?

- 2、win2008服务器 防火墙如何加ip地址的白名单

- 3、设置SSH登录IP白名单,过滤非法IP密码登录请求

- 4、passwall设置白名单

- 5、白名单是什么意思?

个推消息推送设置“IP白名单”有什么作用?

设置IP白名单后,可限制特定应用推送服务的IP请求访问,防止应用的消息推送接口被滥用、误用,有助于提高推送安全性和降低消息误推的概率。

对安全需求要求较高的企业,可以通过IP白名单的方式实现固定IP访问,比如仅允许公司的网址访问,预防企业服务器频繁受到外界网络的干扰,有效保障服务器的安全性和稳定性,同时提高推送的安全性和降低消息误推的概率。

如果您对个推消息推送感兴趣,欢迎前往个推开发者中心注册体验。

消息推送功能

win2008服务器 防火墙如何加ip地址的白名单

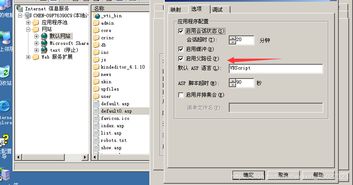

首先定位到控制面板中,在控制面板中找到windows防火墙这个选项,如果找不到请在左侧的菜单中切换到经典视图。

2双击windows防火墙会弹出新的对话框,对话框默认选中常规标签,通常情况下没必要完全关闭防火墙,确保防火墙已经处于开启状态。

3这一步切换到例外标签,你可以在这里把程序或端口添加为信任,这样防火墙将不再拦截,还可以编辑或删除已经存在的项。

4点击添加程序按钮,在弹出的选择框中选择一个程序文件,选中后点击下面的确定按钮,改变会立即生效,防火墙将不再拦截该程序。

5添加端口需要为其指定一个名字和要放行的端口号码,输入完成后点击确定按钮来使设置生效。

6在例外项中选中一条点击编辑按钮会弹出编辑对话框,可以对已经存在的例外项进行修改,这里可以是例外的程序或例外的端口,修改完成后点击确定按钮来保存改变。

7如果要移除某一项例外的条目,可以在选中的情况下点击删除按钮,此时该条目将会重新被防火墙拦截。

已经存在的例外条目不建议修改,否则会导致个别程序不可用。

设置SSH登录IP白名单,过滤非法IP密码登录请求

当Linux服务器暴露在公网时,不可避免地会受到大量ssh登录请求,这些请求大多是黑客在尝试暴力破解ssh密码。笔者做过实验,将1台服务器暴露在公网,只开放ssh服务的22端口,一晚上收到了 5000多次 来自世界各地不同IP源地址的失败的登录尝试。为了应对SSH暴力破解的威胁,采取一定的防护措施是很有必要的。

在某些应用场景,登录Linux服务器进行操作的只有若干个固定IP地址,例如某公司有固定IP地址的企业专线,大家的电脑就会通过这些固定IP和公网交互,这时部署在公网的Linux服务器收到的ssh登录请求,源地址就是这些固定IP地址,这时就可以设置白名单,只允许特定的IP地址访问,来自其它IP地址的ssh登录请求会被驳回。

一定要再三确认自己使用的客户端计算机的公网IP地址,重启sshd服务后,除了在白名单上的IP,来自其余IP的密码登录均会被屏蔽。

passwall设置白名单

在linux系统中安装yum install iptables-services

然后 vi /etc/sysconfig/iptables

# Generated by iptables-save v1.4.7 on Sun Aug 28 12:14:02 2016

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

#这里开始增加白名单服务器ip(请删除当前服务器的ip地址)

-N whitelist

-A whitelist -s 8.8.8.8 -j ACCEPT

-A whitelist -s x.x.x.x -j ACCEPT

#这些 ACCEPT 端口号,公网内网都可访问

-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT #允许接受本机请求之后的返回数据 RELATED,是为FTP设置的

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 13020 -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 1000:8000 -j ACCEPT #开放1000到8000之间的所有端口

#下面是 whitelist 端口号,仅限 服务器之间 通过内网 访问

-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j whitelist

-A INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j whitelist

-A INPUT -m state --state NEW -m tcp -p tcp --dport 443 -j whitelist

-A INPUT -m state --state NEW -m tcp -p tcp --dport 25 -j whitelist

#为白名单ip开放的端口,结束

-A INPUT -j REJECT --reject-with icmp-host-prohibited

-A FORWARD -j REJECT --reject-with icmp-host-prohibited COMMIT

登录后复制

解释:

添加防火墙过滤规则步骤如下;

1、查看现有防火墙过滤规则:

iptables -nvL --line-number

登录后复制

2、添加防火墙过滤规则(设置白名单):

1)添加白名单

登录后复制

iptables -I INPUT 3 -s 136.6.231.163 -p tcp --dport 1521 -j ACCEPT

登录后复制

命令详解:

-I:添加规则的参数

INPUT:表示外部主机访问内部资源

登录后复制

规则链:

*

1)INPUT——进来的数据包应用此规则链中的策略

2)OUTPUT——外出的数据包应用此规则链中的策略

3)FORWARD——转发数据包时应用此规则链中的策略

4)PREROUTING——对数据包作路由选择前应用此链中的规则 (记住!所有的数据包进来的时侯都先由这个链处理)

5)POSTROUTING——对数据包作路由选择后应用此链中的规则(所有的数据包出来的时侯都先由这个链处理)

3:表示添加到第三行(可以任意修改)

-s:指定作为源地址匹配,这里不能指定主机名称,必须是IP;

-p: 用于匹配协议的(这里的协议通常有3种,TCP/UDP/ICMP)

--dport: 用于匹配端口号

-j: 用于匹配处理方式:

常用的ACTION:

登录后复制

DROP:悄悄丢弃,一般我们多用DROP来隐藏我们的身份,以及隐藏我们的链表

REJECT:明示拒绝

ACCEPT:接受

2)查看添加结果

iptables -nvL --line-number

登录后复制

然后重启防火墙即可生效

重启防火墙的命令:service iptables restart

此时,防火墙规则只是保存在内存中,重启后就会失效。

使用以下命令将防火墙配置保存起来;

保存到配置中:service iptables save (该命令会将防火墙规则保存在/etc/sysconfig/iptables文件中。)

白名单是什么意思?

白名单的概念与“黑名单”相对应。

白名单技术的宗旨是不阻止某些特定的事物,它采取了与黑名单相反的做法,利用一份“已知为良好”的实体(程序、电子邮件地址、域名、网址)名单。没有必要运行必须不断更新的防病毒软件,任何不在名单上的事物将被阻止运行;系统能够免受零日攻击。

白名单技术十分简单,给予了管理员和公司较大的权力来控制能够进入网络或者在机器上运行的程序,白名单技术的优点是,除了名单上的实体外都不能运行或者通过,缺点则是,不在名单上的实体都不能运行和通过。

扩展资料:

1、黑名单,白名单优缺对比:

黑名单:

优点:可以通过已知的信息禁止(解决)一些隐患,例如过滤XSS,SQL注入等。

缺点:仅能针对已知的隐患和威胁,不能防御新的威胁,例如0day。

白名单:

优点:解决0day,相较于黑名单更轻量。

2、适用场景。

黑名单:信任域大的适合用黑名单,例如接入层的WAF根据某些IP的恶意请求禁止此IP。

白名单:信任域小的适合用白名单,例如数据库服务器仅允许特定IP地址、网段的客户端来连接它。

参考资料来源:百度百科-实时黑名单列表

参考资料来源:百度百科-白名单

关于服务器ip地址白名单和服务器设置访问ip白名单的介绍到此就结束了,不知道你从中找到你需要的信息了吗 ?如果你还想了解更多这方面的信息,记得收藏关注本站。

本文由admin于2022-12-19发表在靑年PHP官网,如有疑问,请联系我们。

本文链接:https://www.qnphp.com/post/26489.html