香港nat服务器购买(nat代理服务器)

- 香港服务器

- 2022-12-19 23:00:48

- 20

本篇文章给大家谈谈香港nat服务器购买,以及nat代理服务器对应的知识点,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:

- 1、鼎桥nat tn70是不是n8pro

- 2、NAT有什么作用呢?

- 3、NAT内网服务器无法上传文件

- 4、NAT(网络地址转换技术)详解,NAT和NAPT的区别是什么?

- 5、[转]NAT穿透的详细讲解及分析

- 6、无线路由器nat如何设置

鼎桥nat tn70是不是n8pro

由于美国对芯片规则的修改,导致华为的手机业务受到了巨大的影响,没有芯片的华为无法再推出更多的新品,所以在过去一年里,华为将手机产品线能卖的都卖掉了。

首先被卖掉的就是荣耀品牌,去年华为以400亿美元的价格将荣耀售出后,引发了外界的广泛关注。随后华为又相继将麦芒、畅享等品牌出售了,目前仅剩下P系列、Mate系列和nova系列三条手机产品线。

不过就在近日,一家名为鼎桥通信的公司突然上架了一款外观和华为nova8 Pro一样的产品,该机被命名为鼎桥N8 Pro,随即引发了外界的猜想。

难道华为nova系列也要卖掉了?事实上,鼎桥通信旗下规划的产品远不止N8 Pro,还有长得跟华为Mate 40很像的鼎桥M40目前也已经通过了3C认证。

从入网信息来看,这款手机支持40W(10V4A)、22.5W(10V2.25A/5V4.5A/4.5V5A)快充协议,而这显然就是华为的私有技术,另外这款产品为了追求“环保”,也没有附送充电头。

既然nova系列和Mate系列都在被“复活”的名单内,那么复活其它机型也就不意外了。

日前,有网友就曝光了一份鼎桥的产品规划路线图,该图中显示,鼎桥内部规划的产品远不止这些,还有P系列、畅享系列、WATCH GT系列手表、手环系列以及大屏幕的MatePad系列和智慧屏系列等产品。

从网友曝光的图中可以看出,鼎桥的产品线已经非常丰富了,几乎就是华为消费者终端产品线的一个分身。

更为关键的是,此前推出的鼎桥N8 Pro搭载的是麒麟985 5G芯片,而已经曝光的鼎桥M40则是搭载麒麟9000E 5G芯片,这更加坚信了鼎桥通信是华为消费者终端分身的事实。

对于鼎桥手机为何搭载麒麟芯片,鼎桥内部工作人员此前称,手机的元器件采购至华为,但手机成品的品牌就是鼎桥。

但网友们坚信,鼎桥和华为绝对有着密切的关联。经过一番深挖,笔者发现鼎桥通信和华为的关系并不简单,更确信的说,华为就是鼎桥通信的大股东之一。

在鼎桥通信的管理层名单中,能够看到华为轮值董事长徐直军在该公司担任董事的信息,可见双方关联关系是没有争议的。

再就是股东出资信息中显示,一个名为TD Tech Holding Limited的股东出资比例高达100%,意味着鼎桥通信就是这家公司旗下的全资控股子公司。

那么这个TD Tech Holding Limited又是什么来头呢,事实上这家公司就是鼎桥控股有限公司,该公司在香港成立,是一家私人股份有限公司。

而在这家公司的股东名单中,我们能够发现两个关键股东,一个是诺基亚,另一个就是华为,所以鼎桥通信能够使用华为麒麟芯片也就合情合理了。

但需要注意的是,鼎桥通信并不是华为的“亲儿子”,因为股东名单中诺基亚和华为的持股比例分别是51%、49%。

作为一家私人股份公司,股东名单中谁的股份多,就意味着谁拥有绝对控股权。很显然,诺基亚才是鼎桥通信背后的老板,因为它拥有这家公司的绝对控股权,而华为只是相对控股权。

所以一切都说得过去了,鼎桥通信推出外观长得像华为的产品,并且能搭载麒麟芯片,还支持5G,完全不受美国规则的影响,是因为有诺基亚这个大老板撑腰。

接下来诺基亚还会借助华为的知名度,在中国市场上推出更多鼎桥产品,华为也可以赚到半数的利润,但另一半利润和掌控权完全在诺基亚手里。

当然,也不排除未来华为从诺基亚手机要回一部分股份,只要份额超过50%,华为就能够掌控鼎桥通信,成为这家公司的绝对掌控者。

鼎桥nat tn70是不是n8pro,见仁见智了。

NAT有什么作用呢?

NAT的作用:缓解IP地址耗尽的速度

NAT操作过程:1、接受数据2、根据转换关系表转换IP,并将转换关系保存到内存3、转发数据4、返回数据

NAT基本术语内部局部地址:被转换得内部地址(一般是企业内部的私有IP)内部全局地址:被转换后的外部地址(一般是企业所拥有的公网IP)外部局部地址:外部主机被转换的内部地址(相当于内部局部地址)外部全局地址:外部主机转换后的地址(相当于内部全局地址)

NAT分类:大类是分静态和动态两种。1、静态NAT,即一对一的地址映射。通常用在企业需要向外提供服务的服务器,如Web Server和FTP Server向外的转换。2、网段对网段的映射,即一个网段整体影射成另一个网段。通常用在通信双方地址发生冲突的情况,或者需要隐藏真实地址的情况。3、动态端口映射(PAT),多个地址对应一个地址的动态映射。最常见的是企业访问Internet时,整个公司共用同一个公网IP地址的场合。4、静态端口映射(PAR),多个地址静态映射为同一个地址,端口固定。最常见的是同一个公网IP地址不同的端口提供不同服务,对应企业内部不同的服务器,如Web、Mail、FTP等可以使用同一个公网IP地址,80对应Web,8000(举例)对应Mail,20、21对应FTP。

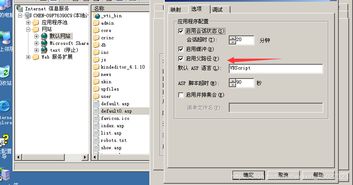

NAT内网服务器无法上传文件

在打开后台数据进行设置。

内网用户访问ftp服务器时,只能登陆ftp服务器,无法执行文件传输任务。检查配置无异常,安全策略均放通,查看访问异常时收集防火墙上的会话。

NAT(网络地址转换技术)详解,NAT和NAPT的区别是什么?

内网穿透,也就是 NAT 穿透,是一种网络地址的转换技术;进行 NAT 穿透,是为了使具有某一个特定源 IP 地址和源端口号的数据包不被 NAT 设备屏蔽而正确路由到内网主机。在数据中心网络中,内网穿透可将私有地址映射到公网,同时它也解决了IP地址匮乏的问题,满足用户对IP地址的应用需求。

对于内网穿透技术中基础NAT和NAPT,以及NAPT中对称型NAT和非对称型NAT的区别,大家可能并不怎么了解,这里我来为大家详细说一说这两种内网穿透的类型。

一般来说,我们数据中心的服务器一般分为两个网卡,一个提供内网,一个提供外网,内网访问时我们一般采用的是私有地址,而外网访问采用的是公共地址。根据目前网络发展趋势来看,公共地址数量有限,而内网使用大量的私有地址,通过内网穿透技术,可以实现私有地址和公有地址的转化。

内网穿透技术一般分为两大类,一是基础NAT,另一个是NAPT。基础NAT是将私有地址转化为公有IP地址,但不会将TCP/UDP端口信息转换,并且有动态和静态区分。然而,NAPT是人们较为熟悉的转换方式,将私有地址映射到公有网络地址上,同时会加上NAT设备选定的TCP端口。所以,NAPT又被分为对称型NAT和非对称型NAT。

对称型NAT

该类型的NAT也被称为圆锥型NAT,可将私有地址设备用一个IP连接外面的服务器,在NAT服务器上映射的否是同一个IP地址,换句话说就是私有地址和端口在NAT上都只有一个出口,属于一对多的关系。

非对称型NAT

什么是非对称型NAT?其实,圆锥型NAT也可以被称为非对称型NAT。非对称型NAT和对称型NAT相反,它能为每一个新的绘画分配新的端口号,而对称型NAT不保证会话中的私有地址、端口之间的一致性。

当然,NAT技术不仅仅上述几个,它的技术种类非常多,不同技术应用于不同网络需求。而花生壳内网穿透采用的内网穿透技术是NAT-DDNS技术,主要是利用动摇域名服务和网络地址转化的服务器实现公私网动态映射的方法。该技术和传统DDNS技术相比较,其难度系数较大,主要是采用域名+端口的访问方式。

NAT是数据网络必备技术,它往往会应用于数据中心的网络出口处,实现数据中心内部访问外部的目的,或者外部访问内部数据的流量要经过NAT设备,确保访问的安全性。一旦NAT出现问题,往往会造成网络访问阻碍,甚至会出现数据安全性问题。

内网穿透的功能可以摆脱无公网IP及NAT转发导致无法使用的问题,同时支持公网IP解析,解决了国内用户所面临的动态域名解析的难题,也让互联网中的所有朋友都能访问,十分方便。

[转]NAT穿透的详细讲解及分析

原文链接:

一、什么是NAT?为什么要使用NAT?

NAT是将私有地址转换为合法IP地址的技术,通俗的讲就是将内网与内网通信时怎么将内网私有IP地址转换为可在网络中传播的合法IP地址。NAT的出现完美地解决了lP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

二、NAT的分类

STUN标准中,根据内部终端的地址(LocalIP:LocalPort)到NAT出口的公网地址(PublicIP:PublicPort)的影射方式,把NAT分为四种类型:

1、Full Cone NAT: 内网主机建立一个socket(LocalIP:LocalPort) 第一次使用这个socket给外部主机发送数据时NAT会给其分配一个公网(PublicIP:PublicPort),以后用这个socket向外面任何主机发送数据都将使用这对(PublicIP:PublicPort)。此外,任何外部主机只要知道这个(PublicIP:PublicPort)就可以发送数据给(PublicIP:PublicPort),内网的主机就能收到这个数据包。

2、Restricted Cone NAT: 内网主机建立一个socket(LocalIP:LocalPort) 第一次使用这个socket给外部主机发送数据时NAT会给其分配一个公网(PublicIP:PublicPort),以后用这个socket向外面任何主机发送数据都将使用这对(PublicIP:PublicPort)。此外,如果任何外部主机想要发送数据给这个内网主机,只要知道这个(PublicIP:PublicPort)并且内网主机之前用这个socket曾向这个外部主机IP发送过数据。只要满足这两个条件,这个外部主机就可以用自己的(IP,任何端口)发送数据给(PublicIP:PublicPort),内网的主机就能收到这个数据包。

3、Port Restricted Cone NAT: 内网主机建立一个socket(LocalIP:LocalPort) 第一次使用这个socket给外部主机发送数据时NAT会给其分配一个公网(PublicIP:PublicPort),以后用这个socket向外面任何主机发送数据都将使用这对(PublicIP:PublicPort)。此外,如果任何外部主机想要发送数据给这个内网主机,只要知道这个(PublicIP:PublicPort)并且内网主机之前用这个socket曾向这个外部主机(IP,Port)发送过数据。只要满足这两个条件,这个外部主机就可以用自己的(IP,Port)发送数据给(PublicIP:PublicPort),内网的主机就能收到这个数据包。

4、Symmetric NAT: 内网主机建立一个socket(LocalIP,LocalPort),当用这个socket第一次发数据给外部主机1时,NAT为其映射一个(PublicIP-1,Port-1),以后内网主机发送给外部主机1的所有数据都是用这个(PublicIP-1,Port-1),如果内网主机同时用这个socket给外部主机2发送数据,NAT会为其分配一个(PublicIP-2,Port-2), 以后内网主机发送给外部主机2的所有数据都是用这个(PublicIP-2,Port-2).如果NAT有多于一个公网IP,则PublicIP-1和PublicIP-2可能不同,如果NAT只有一个公网IP,则Port-1和Port-2肯定不同,也就是说一定不能是PublicIP-1等于 PublicIP-2且Port-1等于Port-2。此外,如果任何外部主机想要发送数据给这个内网主机,那么它首先应该收到内网主机发给他的数据,然后才能往回发送,否则即使他知道内网主机的一个(PublicIP,Port)也不能发送数据给内网主机,这种NAT无法实现P2P通信,但是如果另一方是Full Cone NAT,还是可以实现穿透的,下面我会详细分析各种类型NAT穿透的情况。

NAT 功能通常被集成到路由器、防火墙、ISDN路由器或者单独的NAT设备中。所以我们大家很少会知道NAT,上面NAT类型的概念描述是比较通俗的,但为了更便于理解,我再举例阐述一下NAT的原理。

现有通信的双方A和B,当A和B都是在公网的时候,通信是不用NAT的。假设A在内网,内网IP是192.168.1.3,端口号是5000,A经过NAT后的IP是221.221.221.100,端口号是8000,B的IP是202.105.124.100,端口是8500。如果B要去主动连接A,即使B知道A经过NAT后的IP和端口也是无法连接成功的,因为A没有向B(202.105.124.100:8500)发送过数据,所以B的数据包会被A的NAT丢弃,于是连接失败。但是A如果去主动连接B,由于B是在公网,所以会连接成功,通信也就会建立。这也就是反弹连接木马“反弹”二字的精髓。

当客户端A和B都是处在内网的时候,双方由于都不知道对方的公网IP和端口,就会无从下手,所以要在客户端A和B之间架设一台服务器S来为它们牵线,而且S是处在公网,以保证A和B都能连接到S。客户端A和B登录时都首先连接S,S就会知道A和B经过NAT后的IP和端口,当A想要连接B时,就像S发出请求,S会把B经过NAT后的IP和端口告诉A,同时S向B发送A经过NAT后的IP和端口,并要求B发送数据给A,B发送数据到达A时会被A的NAT抛弃,但是B的NAT会有B发送数据到A的记录,这是A再向B发送数据时就会被B的NAT放行,因为B曾经向A的外网IP和端口发送过数据。可能有点乱,下面以故事的形式叙述一下这个情景。

人物:A(男) NAT_A(A家接线员) B(女) NAT_B (B家接线员) S

场景介绍:A想认识B,但是不知道B的电话,S跟A、B都是朋友,并且知道A和B的电话。接线员的职责:对往外转接的电话不做询问,对往内转接的电话则要过滤以免有骚扰电话。过滤规则:在一定时间内没有拨打过的号码就过滤。

首先A给S打电话:

A说:我想认识你朋友B,你把她电话给我呗。

S说:行,她的电话是PublicIP_B,我让她先给你打个电话,要不她家接线员不帮你转接。

A说:好。

S跟B打电话:

S说:我有一个朋友A,人挺好的,他想认识你,你给他打个电话,他的电话号码是PublicIP_A。

B说:行,打完告诉你。

S说:好的。

B打电话到A家,B家接线员NET_B看到女主人想往PublicIP_A打电话就转接到A家了,同时把号码PublicIP_A记录下来,A家接线员NAT_A一看号码是个近期没打过的号,就给挂断了。

B给S打电话:

B说:我打完电话了

S说:好,等着吧,一会他就给你打进来了。

S给A打电话:

S说:他给你打完电话了,你快点给她打。

A打电话到B家, A家接线员NET_A看到男主人想往PublicIP_B打电话就转接到B家了,B家接线员NET_B看到是刚刚拨过的PublicIP_A号码打过来的,就转接给B了,A和B的电话也就打通了。

A和B通话:

A说:电话终于打通了,想认识你挺困难的。

B说:是啊。

∶

∶

以上虽然和实际不太一样,但穿透的整体过程基本就是这样。A往B发送数据的唯一阻碍就是NET_B,所以想要成功发送数据,必须把NET_B穿一个洞,A是无法完成这项工作的,所以就得让B完成这个打洞操作,也就是让B往A发送数据,这样NET_B就会误以为A发送的数据是上次会话的一部分从而不予阻拦。

但是,由于NAT的类型没有一个统一的标准,所以NAT穿透使用的技术有很多种,穿透的成功率也不一样。还有些NAT类型的内网之间几乎无法穿透。下面我们用实例详细分析一下各种NAT类型穿透的可行性。

A机器在私网(192.168.0.3)

A侧NAT服务器(221.221.221.100)

B机器在另一个私网(192.168.0.5)

B侧NAT服务器(210.30.224.70)

C机器在公网(210.202.14.36)作为A和B之间的中介

A机器连接C机器,假使是A(192.168.0.3:5000)- A侧NAT(转换后221.221.221.100:8000)- C(210.202.14.36:2000)

B机器也连接C机器,假使是B(192.168.0.5:5000)- B侧NAT(转换后210.30.224.70:8000)- C(210.202.14.36:2000)

A机器连接过C机器后,A向C报告了自己的内部地址(192.168.0.3:5000),此时C不仅知道了A的外部地址(C通过自己看到的221.221.221.100:8000)也知道了A的内部地址。同理C也知道了B的外部地址(210.30.224.70:8000)和 内部地址(192.168.0.5:5000)。之后,C作为中介,把A的两个地址告诉了B,同时也把B的两个地址告诉了A。

假设A先知道了B的两个地址,则A从192.168.0.3:5000处同时向B的两个地址192.168.0.5:5000和210.30.224.70:8000发包,由于A和B在两个不同的NAT后面,故从A(192.168.0.3:5000)到B(192.168.0.5:5000)的包肯定不通,现在看A(192.168.0.3:5000)到B(210.30.224.70:8000)的包,分如下两种情况:

1、B侧NAT属于Full Cone NAT

则无论A侧NAT属于Cone NAT还是Symmetric NAT,包都能顺利到达B。如果程序设计得好,使得B主动到A的包也能借用A主动发起建立的通道的话,则即使A侧NAT属于Symmetric NAT,B发出的包也能顺利到达A。

结论1:只要单侧NAT属于Full Cone NAT,即可实现双向通信。

2、B侧NAT属于Restricted Cone或Port Restricted Cone

则包不能到达B。再细分两种情况

(1)、A侧NAT属于Restricted Cone或Port Restricted Cone

虽然先前那个初始包不曾到达B,但该发包过程已经在A侧NAT上留下了足够的记录:A(192.168.0.3:5000)-(221.221.221.100:8000)-B(210.30.224.70:8000)。如果在这个记录没有超时之前,B也重复和A一样的动作,即向A(221.221.221.100:8000)发包,虽然A侧NAT属于Restricted Cone或Port Restricted Cone,但先前A侧NAT已经认为A已经向B(210.30.224.70:8000)发过包,故B向A(221.221.221.100:8000)发包能够顺利到达A。同理,此后A到B的包,也能顺利到达。

结论2:只要两侧NAT都不属于Symmetric NAT,也可双向通信。换种说法,只要两侧NAT都属于Cone NAT,即可双向通信。

(2)、A侧NAT属于Symmetric NAT

因为A侧NAT属于Symmetric NAT,且最初A到C发包的过程在A侧NAT留下了如下记录:A(192.168.0.3:5000)-(221.221.221.100:8000)- C(210.202.14.36:2000),故A到B发包过程在A侧NAT上留下的记录为:

A(192.168.0.3:5000)-(221.221.221.100:8001)-B(210.30.224.70:8000)(注意,转换后端口产生了变化)。而B向A的发包,只能根据C给他的关于A的信息,发往A(221.221.221.100:8000),因为A端口受限,故此路不通。再来看B侧NAT,由于B也向A发过了包,且B侧NAT属于Restricted Cone或Port Restricted Cone,故在B侧NAT上留下的记录为:B(192.168.0.5:5000)-(210.30.224.70:8000)-A(221.221.221.100:8000),此后,如果A还继续向B发包的话(因为同一目标,故仍然使用前面的映射),如果B侧NAT属于Restricted Cone,则从A(221.221.221.100:8001)来的包能够顺利到达B;如果B侧NAT属于Port Restricted Cone,则包永远无法到达B。

结论3:一侧NAT属于Symmetric NAT,另一侧NAT属于Restricted Cone,也可双向通信。

反过来想,则可以得出另一个结论:两个都是Symmetric NAT或者一个是Symmetric NAT、另一个是Port Restricted Cone,则不能双向通信,因为NAT无法穿透。

上面的例子虽然只是分析了最初发包是从A到B的情况,但是,由于两者的对称性,前面得出的几条结论没有方向性,双向都适用。

我们上面得出了四条结论,natcheck网站则把他归结为一条:只要两侧NAT都属于Cone NAT(含Full Cone、Restricted Cone和Port Restricted Cone三者),即可双向通信。没有把我们的结论3包括进去。

一般情况下,只有比较注重安全的大公司会使用Symmetric NAT,禁止使用P2P类型的通信,很多地方使用的都是Cone NAT,因此穿透技术还是有发展前景的。

三、使用UDP、TCP穿透NAT

上面讲的情况可以直接应用于UDP穿透技术中,使用TCP 协议穿透NAT 的方式和使用UDP 协议穿透NAT 的方式几乎一样,没有什么本质上的区别,只是将无连接的UDP 变成了面向连接的TCP 。值得注意是:

1、 B在向A打洞时,发送的SYN 数据包,而且同样会被NAT_A 丢弃。同时,B需要在原来的socket 上监听,由于重用socket ,所以需要将socket 属性设置为SO_REUSEADDR 。

A向B发送连接请求。同样,由于B到A方向的孔已经打好,所以连接会成功,经过3 次握手后,A到B之间的连接就建立起来了。具体过程如下:

1、 S启动两个网络侦听,一个叫【主连接】侦听,一个叫【协助打洞】的侦听。

2、 A和B分别与S的【主连接】保持联系。

3、 当A需要和B建立直接的TCP连接时,首先连接S的【协助打洞】端口,并发送协助连接申请。同时在该端口号上启动侦听。注意由于要在相同的网络终端上绑定到不同的套接字上,所以必须为这些套接字设置 SO_REUSEADDR 属性(即允许重用),否则侦听会失败。

4、 S的【协助打洞】连接收到A的申请后通过【主连接】通知B,并将A经过NAT-A转换后的公网IP地址和端口等信息告诉B。

5、 B收到S的连接通知后首先与S的【协助打洞】端口连接,随便发送一些数据后立即断开,这样做的目的是让S能知道B经过NAT-B转换后的公网IP和端口号。

6、 B尝试与A的经过NAT-A转换后的公网IP地址和端口进行connect,大多数路由器对于不请自到的SYN请求包直接丢弃而导致connect失败,但NAT-B会纪录此次连接的源地址和端口号,为接下来真正的连 接做好了准备,这就是所谓的打洞,即B向A打了一个洞,下次A就能直接连接到B刚才使用的端口号了。

7、 客户端B打洞的同时在相同的端口上启动侦听。B在一切准备就绪以后通过与S的【主连接】回复消息“我已经准备好”,S在收到以后将B经过NAT-B转换后的公网IP和端口号告诉给A。

8、 A收到S回复的B的公网IP和端口号等信息以后,开始连接到B公网IP和端口号,由于在步骤6中B曾经尝试连接过A的公网IP地址和端口,NAT-B纪录了此次连接的信息,所以当A主动连接B时,NAT-B会认为是合法的SYN数据,并允许通过,从而直接的TCP连接建立起来了。

参考网址:

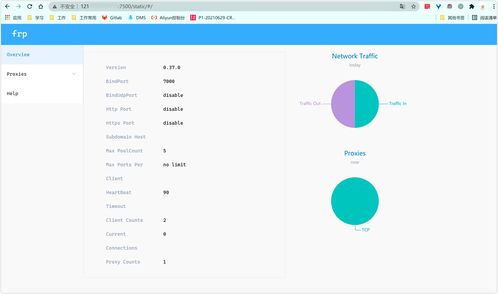

无线路由器nat如何设置

NAT隐藏了内部网络的结构,具有“屏蔽”内部主机的作用,但是在实际应用中,可能需要给外部网络提供一个访问内网主机的机会,如给外部网络提供一台Web服务器,或是一台FTP 服务器。

NAT设备提供的内部服务器功能,即是通过静态配置“公网IP地址+端口号”与“私网IP地址+端口号”间的映射关系,实现公网IP地址到私网IP地址的“反向”转换。

如上图所示,外部网络用户访问内部网络服务器的数据报文经过NAT设备时,NAT设备根据报文的目的地址查找地址转换表项,将访问内部服务器的请求报文的目的IP地址和端口号转换成内部服务器的私有IP地址和端口号。当内部服务器回应该报文时,NAT设备再根据已有的地址映射关系将回应报文的'源IP地址和端口号转换成公网IP地址和端口号。

配置思路:

1、使能NAT ALG功能,保证特定的应用层协议能够正常穿越NAT。

2、进入连接外网的接口。

3、配置NAT Server,使得设备能够根据公网信息查询到对应的服务器私网信息。

真实配置视频实录

当内部网络有大量用户需要访问外部网络时,可以通过配置访问控制列表和地址池(或接口地址)的关联,由“具有某些特征的IP报文”挑选使用“地址池中地址(或接口地址)”,从而建立动态地址映射关系。这种情况下,关联中指定的地址池资源由内网报文按需从中选择使用,访问外网的会话结束之后该资源便释放给其它用户。

配置思路

1、配置控制地址转换范围的ACL规则

2、配置ACL规则与公网地址关联。分为地址池方式与接口地址方式(该方式称之为Easy IP功能)。

地址池方式

a. 配置公网地址池

b. 进入接口视图

c. 配置ACL规则与地址池的关联

Easy IP方式

a. 进入接口视图

b. 配置接口地址

c. 配置ACL规则与接口地址的关联

香港nat服务器购买的介绍就聊到这里吧,感谢你花时间阅读本站内容,更多关于nat代理服务器、香港nat服务器购买的信息别忘了在本站进行查找喔。

本文由admin于2022-12-19发表在靑年PHP官网,如有疑问,请联系我们。

本文链接:https://www.qnphp.com/post/145109.html