php服务器函数禁用(php禁用函数在哪看)

- 服务器

- 2022-12-19 16:35:51

- 18

今天给各位分享php服务器函数禁用的知识,其中也会对php禁用函数在哪看进行解释,如果能碰巧解决你现在面临的问题,别忘了关注本站,现在开始吧!

本文目录一览:

php 中getmypid()函数被禁用,有其他替换函数吗?

php 中getmypid()函数被禁用,可以用getmyuid() get_current_user() getmyinode() getlastmod()替代。

php中getmypid函数的用法:

含义:返回 PHP 的行程代号。

语法: int getmypid(void);

返回值: 整数

函数种类: PHP 系统功能

内容说明: 本函数返回 PHP 的行程代号值 (PID)。若执行失败则返回 false 值。当 PHP 以 Apache 模块存在时,返回的 PID 值不见得是正确的。

参考: getmyuid() get_current_user() getmyinode() getlastmod()

php在服务器端可以关闭exit、die函数吗

PHP手册:die()Equivalent to exit()。

说明:die()和exit()都是中止脚本执行函数;其实exit和die这两个名字指向的是同一个函数,die()是exit()函数的别名。该函数只接受一个参数,可以是一个程序返回的数值或是一个字符串,也可以不输入参数,结果没有返回值。

参考:虽然两者相同,但通常使用中也有细微的选择性。例如:

当传递给exit和die函数的值为0时,意味着提前终止脚本的执行,通常用exit()这个名字。

echo "1111";

exit(0);

当程序出错时,可以给它传递一个字符串,它会原样输出在系统终端上,通常使用die()这个名字。

$fp=fopen("./readme.txt","r") or die("不能打开该文件");

一些需要禁用的PHP危险函数(disable_functions)

phpinfo()

功能描述:输出

PHP

环境信息以及相关的模块、WEB

环境等信息。

危险等级:中

passthru()

功能描述:允许执行一个外部程序并回显输出,类似于

exec()。

危险等级:高

exec()

功能描述:允许执行一个外部程序(如

UNIX

Shell

或

CMD

命令等)。

危险等级:高

system()

功能描述:允许执行一个外部程序并回显输出,类似于

passthru()。

危险等级:高

chroot()

功能描述:可改变当前

PHP

进程的工作根目录,仅当系统支持

CLI

模式

PHP

时才能工作,且该函数不适用于

Windows

系统。

危险等级:高

scandir()

功能描述:列出指定路径中的文件和目录。

危险等级:中

chgrp()

功能描述:改变文件或目录所属的用户组。

危险等级:高

chown()

功能描述:改变文件或目录的所有者。

危险等级:高

shell_exec()

功能描述:通过

Shell

执行命令,并将执行结果作为字符串返回。

危险等级:高

proc_open()

功能描述:执行一个命令并打开文件指针用于读取以及写入。

危险等级:高

proc_get_status()

功能描述:获取使用

proc_open()

所打开进程的信息。

危险等级:高

error_log()

功能描述:将错误信息发送到指定位置(文件)。

安全备注:在某些版本的

PHP

中,可使用

error_log()

绕过

PHP

safe

mode,

执行任意命令。

危险等级:低

ini_alter()

功能描述:是

ini_set()

函数的一个别名函数,功能与

ini_set()

相同。

具体参见

ini_set()。

危险等级:高

ini_set()

功能描述:可用于修改、设置

PHP

环境配置参数。

危险等级:高

ini_restore()

功能描述:可用于恢复

PHP

环境配置参数到其初始值。

危险等级:高

dl()

功能描述:在

PHP

进行运行过程当中(而非启动时)加载一个

PHP

外部模块。

危险等级:高

pfsockopen()

功能描述:建立一个

Internet

或

UNIX

域的

socket

持久连接。

危险等级:高

syslog()

功能描述:可调用

UNIX

系统的系统层

syslog()

函数。

危险等级:中

readlink()

功能描述:返回符号连接指向的目标文件内容。

危险等级:中

symlink()

功能描述:在

UNIX

系统中建立一个符号链接。

危险等级:高

popen()

功能描述:可通过

popen()

的参数传递一条命令,并对

popen()

所打开的文件进行执行。

危险等级:高

stream_socket_server()

功能描述:建立一个

Internet

或

UNIX

服务器连接。

危险等级:中

putenv()

功能描述:用于在

PHP

运行时改变系统字符集环境。在低于

5.2.6

版本的

PHP

中,可利用该函数

修改系统字符集环境后,利用

sendmail

指令发送特殊参数执行系统

SHELL

命令。

危险等级:高

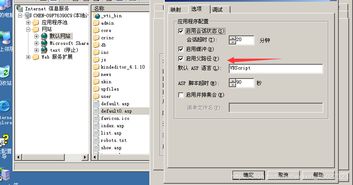

禁用方法如下:

打开/etc/php.ini文件,

查找到

disable_functions

,添加需禁用的函数名,如下:

phpinfo,eval,passthru,exec,system,chroot,scandir,chgrp,chown,shell_exec,proc_open,proc_get_status,ini_alter,ini_alter,ini_restore,dl,pfsockopen,openlog,syslog,readlink,symlink,popepassthru,stream_socket_server,fsocket,fsockopen

关于php服务器函数禁用和php禁用函数在哪看的介绍到此就结束了,不知道你从中找到你需要的信息了吗 ?如果你还想了解更多这方面的信息,记得收藏关注本站。

本文由admin于2022-12-19发表在靑年PHP官网,如有疑问,请联系我们。

本文链接:https://www.qnphp.com/post/112223.html