服务器入侵防御(主机入侵防御体系)

- 服务器

- 2022-12-19 11:27:34

- 10

本篇文章给大家谈谈服务器入侵防御,以及主机入侵防御体系对应的知识点,希望对各位有所帮助,不要忘了收藏本站喔。

本文目录一览:

- 1、服务器被网络攻击怎么防御?

- 2、如何防范服务器被攻击

- 3、求服务器防入侵高手

服务器被网络攻击怎么防御?

DDOS是带宽流量攻击.对方利用网络流量来堵塞你的服务器网络.从而导致用户无法访问的情况.遇到这种攻击最明显的特征就是网站完全打不开.而防御DDOS最主要是靠的硬防.硬防越大.防御能力也就越强. 目前国内硬防比较好的比如杭州超级盾.效果还是不错的.但要明白的是.防御只是减少了攻击所带来的影响.并不是从根本上杜绝了攻击.所以最好的解决方法还是要找到攻击者,双方协商解决。

如何防范服务器被攻击

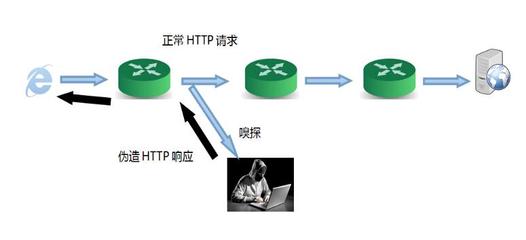

不管哪种DDoS攻击,,当前的技术都不足以很好的抵御。现在流行的DDoS防御手段——例如黑洞技术和路由器过滤,限速等手段,不仅慢,消耗大,而且同时也阻断有效业务。如IDS入侵监测可以提供一些检测性能但不能缓解DDoS攻击,防火墙提供的保护也受到其技术弱点的限制。其它策略,例如大量部署服务器,冗余设备,保证足够的响应能力来提供攻击防护,代价过于高昂。

黑洞技术

黑洞技术描述了一个服务提供商将指向某一目标企业的包尽量阻截在上游的过程,将改向的包引进“黑洞”并丢弃,以保全运营商的基础网络和其它的客户业务。但是合法数据包和恶意攻击业务一起被丢弃,所以黑洞技术不能算是一种好的解决方案。被攻击者失去了所有的业务服务,攻击者因而获得胜利。

路由器

许多人运用路由器的过滤功能提供对DDoS攻击的防御,但对于现在复杂的DDoS攻击不能提供完善的防御。

路由器只能通过过滤非基本的不需要的协议来停止一些简单的DDoS攻击,例如ping攻击。这需要一个手动的反应措施,并且往往是在攻击致使服务失败之后。另外,现在的DDoS攻击使用互联网必要的有效协议,很难有效的滤除。路由器也能防止无效的或私有的IP地址空间,但DDoS攻击可以很容易的伪造成有效IP地址。

基于路由器的DDoS预防策略——在出口侧使用uRPF来停止IP地址欺骗攻击——这同样不能有效防御现在的DDoS攻击,因为uRPF的基本原理是如果IP地址不属于应该来自的子网网络阻断出口业务。然而,DDoS攻击能很容易伪造来自同一子网的IP地址,致使这种解决法案无效。

防火墙

首先防火墙的位置处于数据路径下游远端,不能为从提供商到企业边缘路由器的访问链路提供足够的保护,从而将那些易受攻击的组件留给了DDoS攻击。此外,因为防火墙总是串联的而成为潜在性能瓶颈,因为可以通过消耗它们的会话处理能力来对它们自身进行DDoS攻击。

其次是反常事件检测缺乏的限制,防火墙首要任务是要控制私有网络的访问。一种实现的方法是通过追踪从内侧向外侧服务发起的会话,然后只接收“不干净”一侧期望源头发来的特定响应。然而,这对于一些开放给公众来接收请求的服务是不起作用的,比如Web、DNS和其它服务,因为黑客可以使用“被认可的”协议(如HTTP)。

第三种限制,虽然防火墙能检测反常行为,但几乎没有反欺骗能力——其结构仍然是攻击者达到其目的。当一个DDoS攻击被检测到,防火墙能停止与攻击相联系的某一特定数据流,但它们无法逐个包检测,将好的或合法业务从恶意业务中分出,使得它们在事实上对IP地址欺骗攻击无效。

IDS入侵监测

IDS解决方案将不得不提供领先的行为或基于反常事务的算法来检测现在的DDoS攻击。但是一些基于反常事务的性能要求有专家进行手动的调整,而且经常误报,并且不能识别特定的攻击流。同时IDS本身也很容易成为DDoS攻击的牺牲者。

作为DDoS防御平台的IDS最大的缺点是它只能检测到攻击,但对于缓和攻击的影响却毫无作为。IDS解决方案也许能托付给路由器和防火墙的过滤器,但正如前面叙述的,这对于缓解DDoS攻击效率很低,即便是用类似于静态过滤串联部署的IDS也做不到。

DDoS攻击的手动响应

作为DDoS防御一部份的手动处理太微小并且太缓慢。受害者对DDoS攻击的典型第一反应是询问最近的上游连接提供者——ISP、宿主提供商或骨干网承载商——尝试识别该消息来源。对于地址欺骗的情况,尝试识别消息来源是一个长期和冗长的过程,需要许多提供商合作和追踪的过程。即使来源可被识别,但阻断它也意味同时阻断所有业务——好的和坏的。

求服务器防入侵高手

1楼滚边去!

哪都是那一套

人家服务器你也是那一套

你自己试试去

你推荐那些哪个能装到服务器上!

我不是什么高手

我也不是很懂服务器的东西

只是看1楼不顺眼

特意来骂他的~

我看了一下您的形容

感觉您的服务器的安全配置还不如家用的PC机呢……

如果真是做服务器

去吗要有硬件防火墙吧……

具体价位看公司规模

我猜要个一两万吧~

作为公司角度应该不会为这点钱放弃公司安全吧~

至于360那种东西……

个人电脑的安全都无法指望它

公司服务器怎么能把安全寄托在它的身上……

这种东西的专业性很强

建议聘用专业的技术人员,加装硬件防火墙进行调试

服务器的安全防御是建立在一套完整的硬件安全网络中的

不是单独存在的,

软件层面的安全性无论如何无法与硬件相提并论

所以要安全,还是去研究一下硬件吧~

==================================================

三楼……

灵异事件……

总共就两个人回答……

哪来的三楼……

看来公司是够抠门的……

估计规模不大……

您说到系统墙……

看来是没装专业防火墙

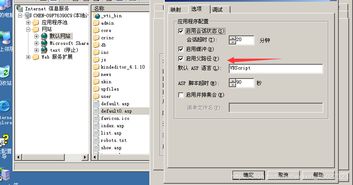

既然从软件层面考虑

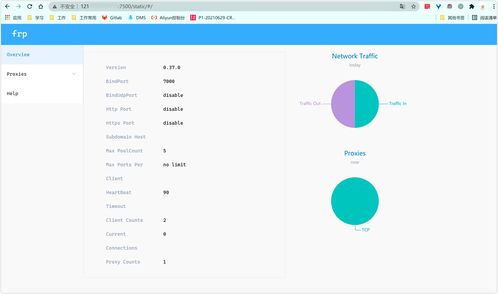

建议您安装专业防火墙+主机入侵防御系统

这个是有免费的~

收费版的也有破解码~这点可以放心~

比如COMODO、Outpost、Online-Armor这三个

都是反泄漏排行榜长期前三名的~

COMODO是完全免费的

Outpost也很容易找到注册码

OA了解不多~也没见谁用过

不过反泄漏性能是真的很强~

我不知道您公司的服务器是什么系统

Windows Server的系统的话

我不清楚这些软件是否支持……

具体的设置方法和选择

建议您还是上专业的论坛去学习一下

我一直泡卡饭

觉得挺有帮助

雨林沐风和深度也挺好吧~

我没怎么关注过~侧重点不同吧~

毕竟公司不大

安装一款专业的反泄漏软件

我想黑客不会下那么大功夫攻击你们了吧~

服务器入侵防御的介绍就聊到这里吧,感谢你花时间阅读本站内容,更多关于主机入侵防御体系、服务器入侵防御的信息别忘了在本站进行查找喔。

本文由admin于2022-12-19发表在靑年PHP官网,如有疑问,请联系我们。

本文链接:http://www.qnphp.com/post/72352.html